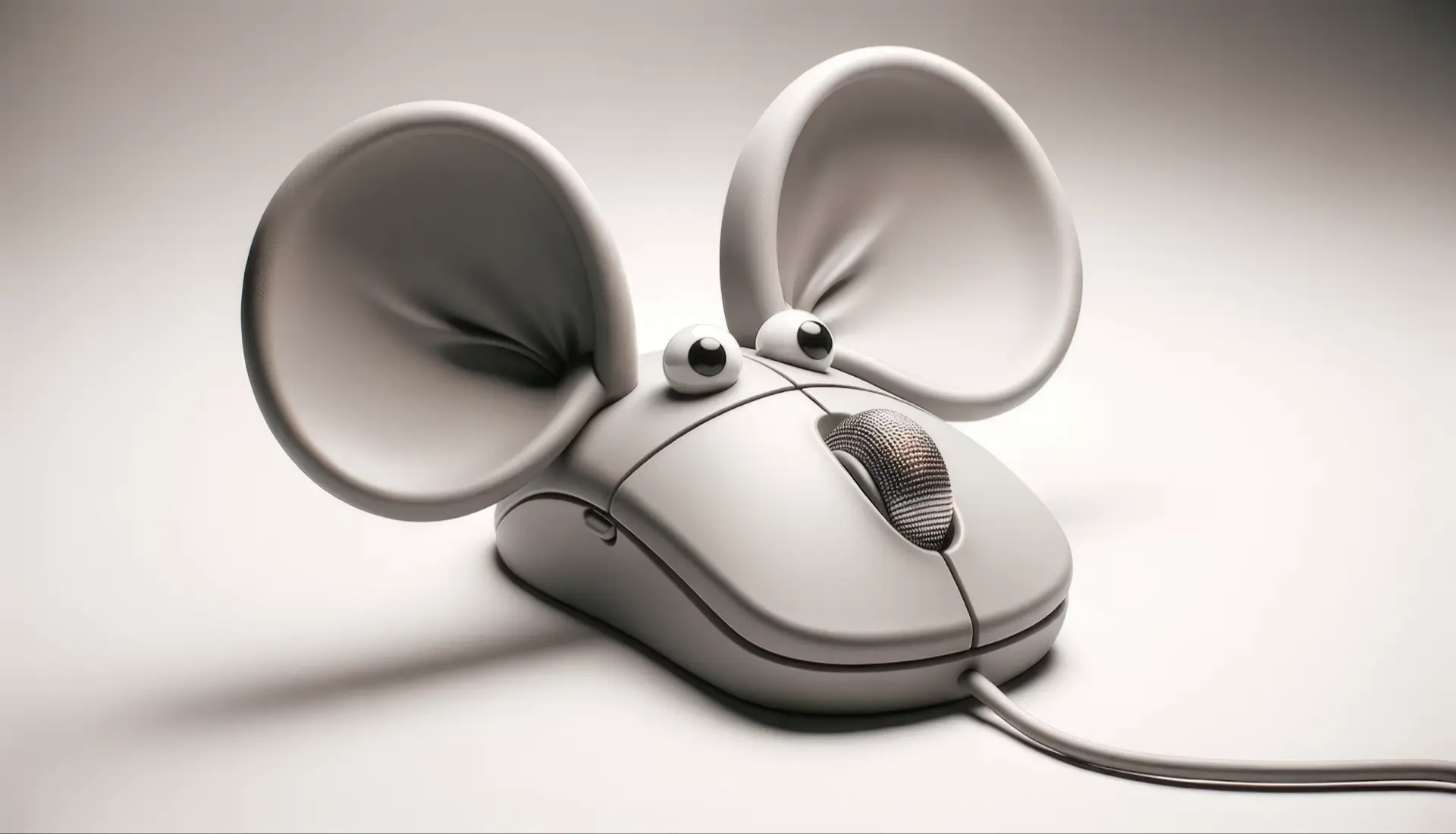

Иллюстрация — https://sites.google.com/view/mic-e-mouse

Устройство, созданное для идеальной точности движения, внезапно научилось улавливать неподвижный звук. Исследователи из Калифорнийского университета представили шокирующую концепцию атаки Mic-E-Mouse, превращающую обычную игровую мышь в полноценное подслушивающее устройство.

Кратко о главном

- Исследователи разработали метод Mic-E-Mouse, позволяющий записывать речь через оптический сенсор мыши;

- Уязвимы мыши с высокой чувствительностью (от 20 000 DPI), которые улавливают вибрации стола от голоса;

- Атака требует установки вредоносного ПО, которое может быть замаскировано под игру или приложение;

- С помощью ИИ и обработки сигналов точность распознавания речи может достигать 61%;

- Защититься можно, используя толстый коврик, но полной гарантии безопасности это не даёт.

Идея о том, что мышь может «слышать», звучит как сценарий из шпионского боевика. Однако в основе Mic-E-Mouse лежит реальная физика. Когда человек говорит, его голос создаёт звуковые волны, которые заставляют вибрировать окружающие предметы, в том числе и поверхность стола. Современные игровые мыши, в погоне за максимальной точностью и скоростью отклика, оснащаются сенсорами с запредельной чувствительностью — 20 000, 30 000 и даже 45 000 DPI.

Эти сенсоры настолько точны, что способны регистрировать микроскопические смещения, вызванные акустическими вибрациями стола. Они воспринимают эти колебания как крошечные движения. Сами по себе эти данные — лишь бессмысленный шум. Но исследователи разработали целый конвейер из программных инструментов: сначала сигнал очищается от помех с помощью специальных фильтров (например, фильтра Винера), а затем в дело вступает нейронная сеть, обученная распознавать в этом хаосе паттерны человеческой речи. В результате получается вполне разборчивая аудиозапись.

Эта концепция не нова и называется атакой по побочным каналам (side-channel attack), когда информация извлекается не путём прямого взлома, а через анализ физических проявлений работы устройства. Раньше для этого изучали электромагнитное излучение мониторов или звук работающего принтера, а теперь в этот список добавились и оптические сенсоры мышей.

В зоне риска: какие мыши уязвимы для атаки

Под угрозой находятся в первую очередь высокопроизводительные игровые и профессиональные мыши. Исследователи называют пороговым значением чувствительность сенсора в 20 000 DPI. Чем выше DPI и частота опроса (polling rate), тем больше данных получает сенсор и тем точнее можно восстановить речь.

Это касается продуктов практически всех известных брендов, выпускающих геймерскую периферию. Упоминаются такие модели, как Corsair SABRE v2 PRO, Razer DeathAdder V4 Pro Wireless и HyperX Haste 2 S, но список потенциально уязвимых устройств гораздо шире и затрагивает большинство современных решений в среднем и высоком ценовом сегменте. Простые офисные «грызуны» с низким разрешением сенсора для такой атаки не подходят — им попросту не хватает чувствительности.

LAMZU Inca 8k, 30 000 DPI. Иллюстрация — Droidnews.ru

Реальная угроза или паранойя: кто и как может это использовать

На данный момент Mic-E-Mouse — это концепция, продемонстрированная в лабораторных условиях. Пока нет данных о её использовании «в дикой природе». Однако сама возможность проведения такой атаки вызывает беспокойство.

Для её реализации злоумышленнику необходимо, чтобы на компьютере жертвы было запущено вредоносное программное обеспечение. Но самое коварное то, что эта программа не обязательно должна выглядеть как очевидный вирус. Идеальным прикрытием служат видеоигры, графические редакторы или любое другое ПО, которое для своей работы легитимно запрашивает у системы высокочастотные данные о положении мыши.

Знаете ли вы что?

Похожий принцип используется в лазерных микрофонах спецслужб, которые считывают вибрации оконного стекла в помещении, чтобы подслушать разговор на расстоянии. В случае с Mic-E-Mouse роль лазера выполняет сенсор, а окна — ваш рабочий стол.

Пользователь не заметит ничего подозрительного, ведь программа просто делает то, для чего и предназначена. Собранные «сырые» данные о микроперемещениях могут незаметно отправляться на удалённый сервер для последующей обработки. А как вы думаете, насколько сложно спрятать такой код в пиратской копии популярной игры?

Что делать? Практические шаги по защите от прослушки

Хотя уязвимость и выглядит пугающе, существуют методы, позволяющие минимизировать риски. Паниковать и выбрасывать свою любимую мышь пока не стоит.

Прямого способа проверить, «слушает» ли вас мышь, не существует. Главный фактор риска — наличие мыши с сенсором >20 000 DPI и привычка устанавливать софт из непроверенных источников.

Используйте толстый тканевый коврик. Исследователи отмечают, что мягкая и пористая поверхность значительно гасит вибрации, снижая способность сенсора их улавливать. Гладкие столы из дерева или пластика, наоборот, передают звук лучше всего.

Снижайте DPI в настройках. Хотя это и не панацея (ПО может получить доступ к сырым данным сенсора), использование более низких значений DPI может частично затруднить атаку.

Соблюдайте цифровую гигиену. Главный вектор атаки — вредоносное ПО. Не скачивайте игры и программы с торрентов и сомнительных сайтов. Используйте надёжный антивирус.

Если паранойя взяла верх, самым надёжным решением будет использование более простых, «неигровых» мышей с разрешением сенсора до 3200 DPI. Их чувствительности недостаточно для реализации атаки Mic-E-Mouse.

Что это значит для нас?

Открытие Mic-E-Mouse — это яркий пример того, как гонка за маркетинговыми характеристиками (в данном случае — за гигантскими цифрами DPI) порождает непредвиденные уязвимости. Функция, созданная для повышения точности в играх, открыла совершенно новый вектор для шпионажа, который обходит все традиционные методы защиты. Антивирусы не видят угрозы в том, что игра запрашивает данные с мыши, а операционная система не просит разрешения на доступ к «вибрациям стола». Это удар по самой концепции доверия к периферийным устройствам. Теперь мы знаем, что потенциальную угрозу может нести не только веб-камера или микрофон, но и самый обычный манипулятор, лежащий на столе.

Источник: Sites.google.com.

💡 Есть что добавить? Пишите в комментариях!

📱 Следите за новостями: Telegram | Дзен | VK | RSS

Обсуждение

Пока тишина. Станьте первым!